| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- cybersecurity

- 볼륨

- DiskQuata

- debian

- VPN

- 윈도우볼륨축소

- redhat

- 윈도우

- VMwares

- 실습

- network

- defrag

- TrueCrypt

- 네트워크

- 예시

- 마운트

- window

- 정보보안

- backtrack

- 윈도우서버

- 프로젝트

- 제어판

- mount

- ipsec

- BTr3

- 오류

- CentOS

- Linux

- ㅂ

- Today

- Total

정보 보안을 향한 항해

rsyslog (원격로그서버) 실습 본문

원격 로그서버(rsyslog)

syslog를 통해서 각 서버에서 생성되는 로그들을 중앙 로그서버로 보내는 rsyslog를 설정해보자.

각 리얼 서버(Web, Mail, Database, ...)에서 발생되는 로그들을 저장할 중앙 백업 로그 서버(Centos2)를 두고, 예를 들어 리얼 서버(CentOS1)에 sshd 데몬을 실행시켜두고, 외부 머신(Ubuntu)이 SSH로 리얼 서버에 침투하면 리얼 서버가 로그를 발생

시켜서 자신과 원격지의 로그 서버로 로그를 보내는 메카니즘이다. 해커는 침투 후 '흔적 지우기'를 통해서 자신이 침투했었

던 흔적이 남아있는 로그를 수정하기 때문에 침투를 당한 리얼 서버 이외의 장소에 이런 로그를 저장해두는 것이 일반적이다.

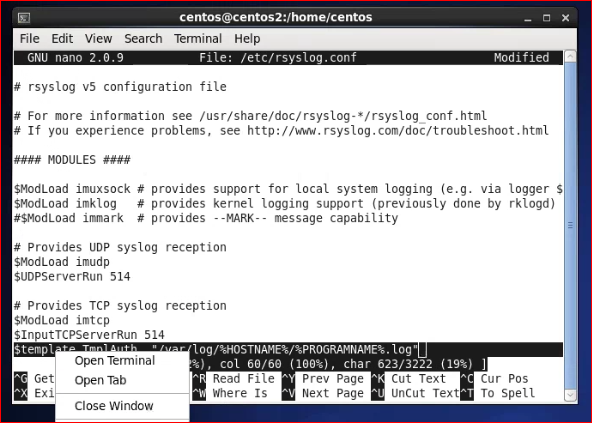

$template TmplAuth, "/var/log/%HOSTNAME%/%PROGRAMNAME%.log"

45 ~ 46

이렇게하면 authpriv.* 이 로컬의 /var/log/secure 과 @@192.168.100.131:514 에 기록된다

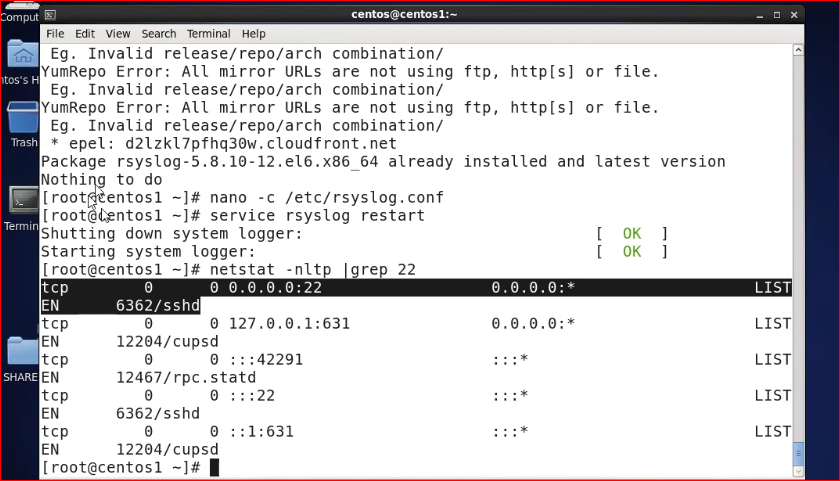

리얼 서버 실행 확인 22

외부 backtrack 에서 실행

passwd 두번 틀린다

real server 로 가서 확인한다

nmap 설치를 /var/log/yum.log 파일에서 확인한다

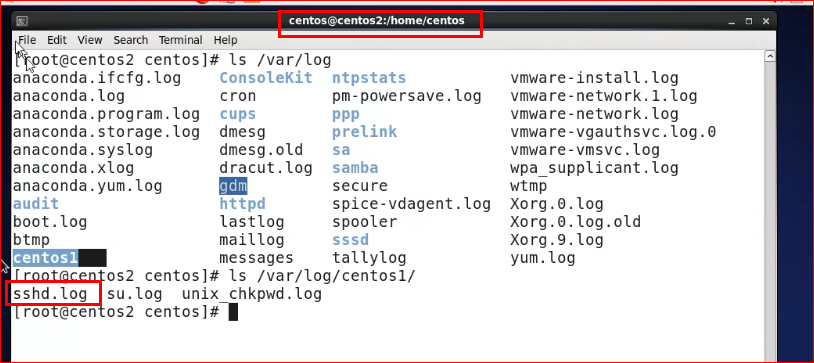

centos2 에 centos1 (real server)의 directory 가 생성됐다

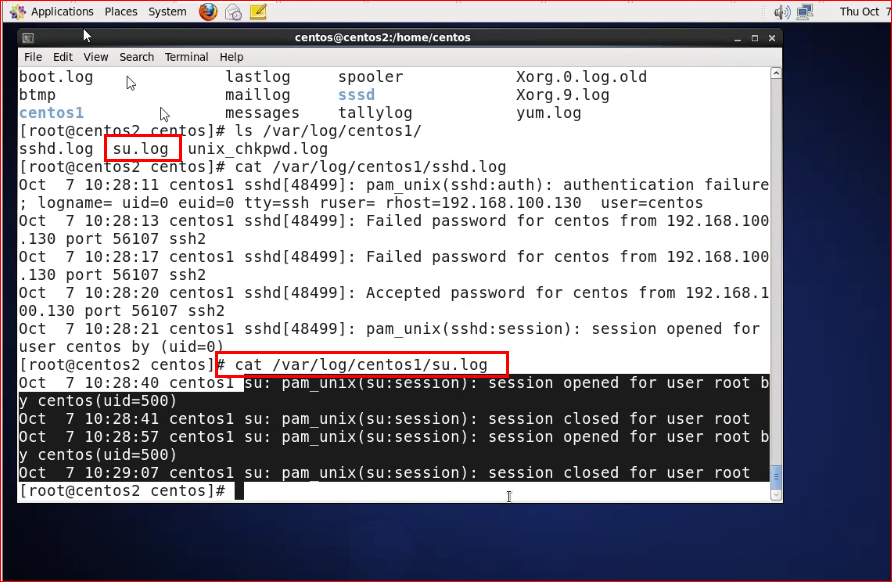

sshd.log 에 대한 log 파일이 있다

centos1 (real server) 의 log 와 동일한 log 파일이 centos2 에도 있다

su.log 파일에도 su 작업의 log 파일이 남아있다

이런 식으로 넣을 수도 있다