Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

Tags

- debian

- 윈도우볼륨축소

- CentOS

- 실습

- window

- 네트워크

- redhat

- ㅂ

- 윈도우

- Linux

- 정보보안

- TrueCrypt

- backtrack

- 프로젝트

- 윈도우서버

- VMwares

- mount

- 볼륨

- 마운트

- defrag

- cybersecurity

- 제어판

- network

- VPN

- 오류

- DiskQuata

- BTr3

- ipsec

- 예시

Archives

- Today

- Total

정보 보안을 향한 항해

iptables를 이용한 네트워크 모니터링 본문

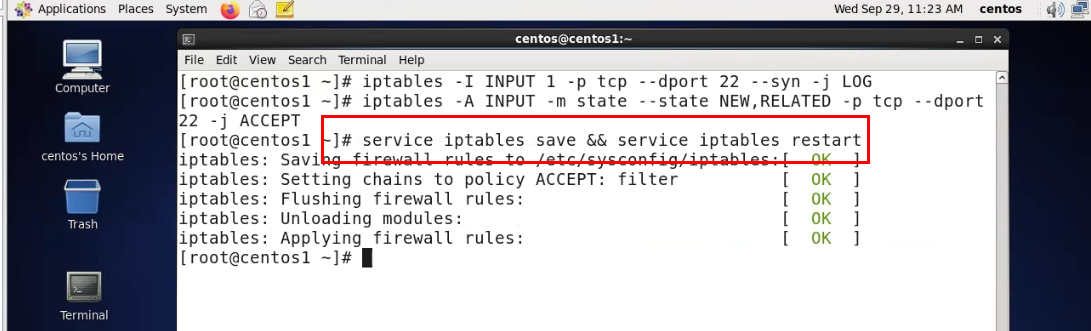

# iptables -I INPUT 1 -p tcp --dport 22 --syn -j LOG

iptables -A INPUT -m state --state NEW,RELATED -p tcp --dport 22 -j ACCEPT

확인한다.

service iptables save && service iptables reload

iptables -nL --line-numbers

첫줄에 LOG 기록있는 것 확인

첫줄 마지막 level 4 는 보안 레벨중 warn 의미하고 warn (level 4) 까지는 작동가능하다.

다른 node 가 외부에서 ssh 를 통해 들어올때 이렇게 LOG 를 기록하게 하는 것을 알고있자.

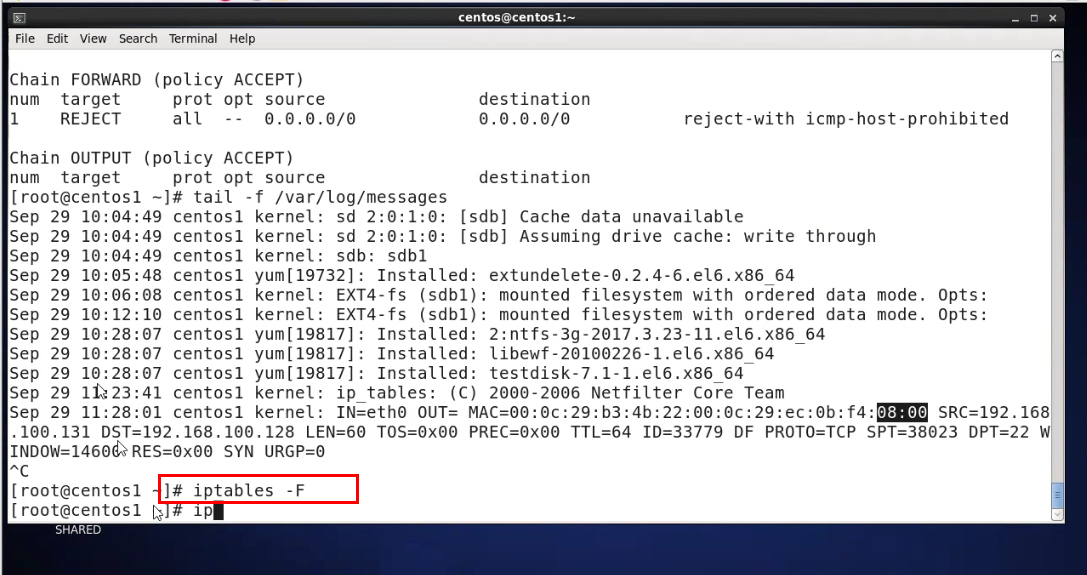

tail -f 명령어로 messages 를 실시간으로 보게한다.

외부에서 접속한다.

다시 돌아와 확인하면

SRC ~.131이 DST (나) 한테 접속한 정보 확인 가능

IN interface

MAC 주소가 긴 이유는 송신자6개, 수신자6개, protocoltype 이 같이 나왔기 때문이다

문자 하나가 8bit 이니 48bit 이니, 6

ㅁ마지막 08:00 은 ipv8 이다

flush (갱신) 기존 설정 버린다

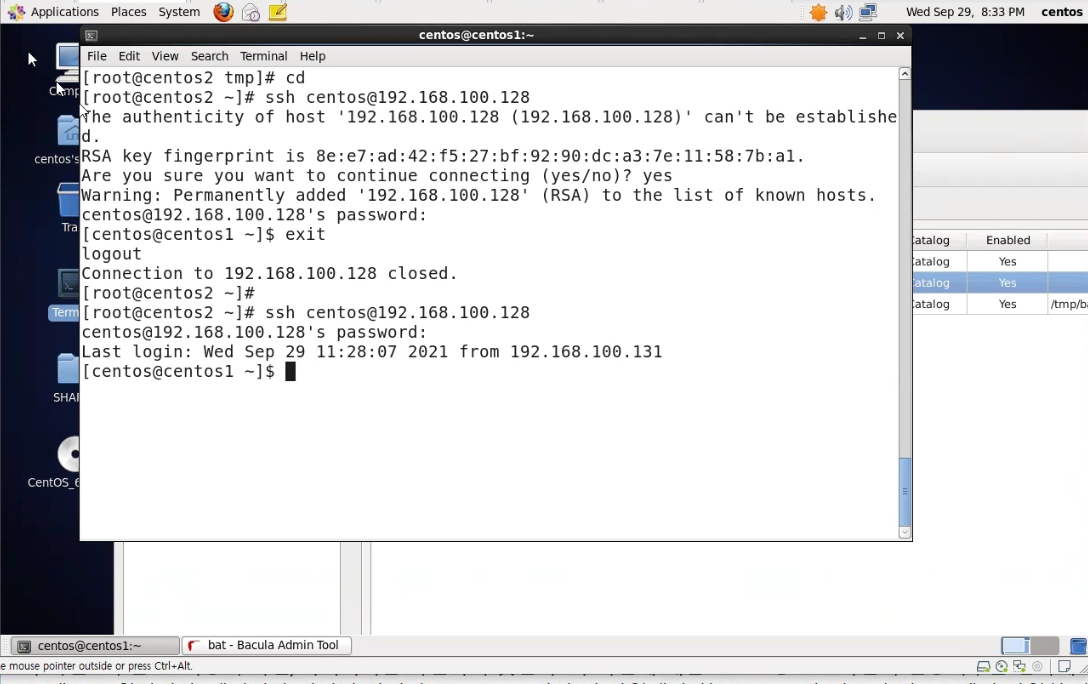

LOG에 접두사를 붙이는 옵션 추가

iptables -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j LOG --log-prefix "ACCEPTED-SSH"

iptables -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT

service restart

다른 머신에서 한 번더 접속한다

다시 돌아와 확인한다

iptables -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j LOG --log-prefix "ACCEPTED-SSH"